Cloudflare GatewayでWorkSpacesのWebフィルタリングをゼロインストールで実施する

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

協力会社の方など、社外の第三者に使ってもらう可能性があるWorkSpacesのセキュリティを考慮する上で、Webフィルタリングは重要な課題です。先日、以下のようなエントリーがありました。

WorkSpacesに限らず社内端末のWebフィルタリングを実施するには、クライアントのインストールや制御するサーバーインスタンスが必要なのが常識でしたが、Cloudflare for Teamsでは、それをDNS上で行うGatewayという画期的なマネージドサービスがリリースされています。

基本設定で強力なフィルタリング

Cloudflare for Teams Gatewayのコンソールはシンプルで、デプロイするロケーションのIPアドレスを設定するだけです。WorkSpacesはパブリックサブネット上にあるNAT Gatewayをデフォルトゲートにしているので、NAT Gateway - Intenet Gatewayに当たっているElastic IPを指定します。

次に、適用するポリシーを設定します。

|

|

|

| サイトカテゴリフィルタリングで、アダルトとギャンブルを禁止します。 | セキュリティフィルタリングで、フィッシング、マルウェア、スパイウェアをブロックします。 | 個別のバンニングで、Netflixをブラックリストに登録します。 |

WorkSpaces側の設定ですが、WorkSpaceの一つからAdmin権限でRSATを使い、参加しているAWS Managed Microsoft ADのDNSフォワーダーをCloudflare指定のものに設定します。注意点として、Simple ADではフォワーダーの設定ができず、Route53リゾルバを使うなどやや設定が複雑になります。

AWSのコンソールからDirectry Serviceに入り、同じものをIPルーティングに設定します。

これだけで実装完了です。

Netflixを開いてみます。

悪事の限りを尽くします。

完璧にブロックされます。DNSへの問い合わせ履歴はダッシュボードから一覧できますが、クライアントサイドやLAN内のログではないため、ユーザーのプライバシーを犠牲にしません。(端的にいうとGDPR的に好ましいです)

ブラウジングセキュリティのゲームチェンジャー

あっけないほど簡単に導入できる以上に、Cloudflare for Teams GatewayはコーポレートITのセキュリティを大きく変える可能性を秘めています。

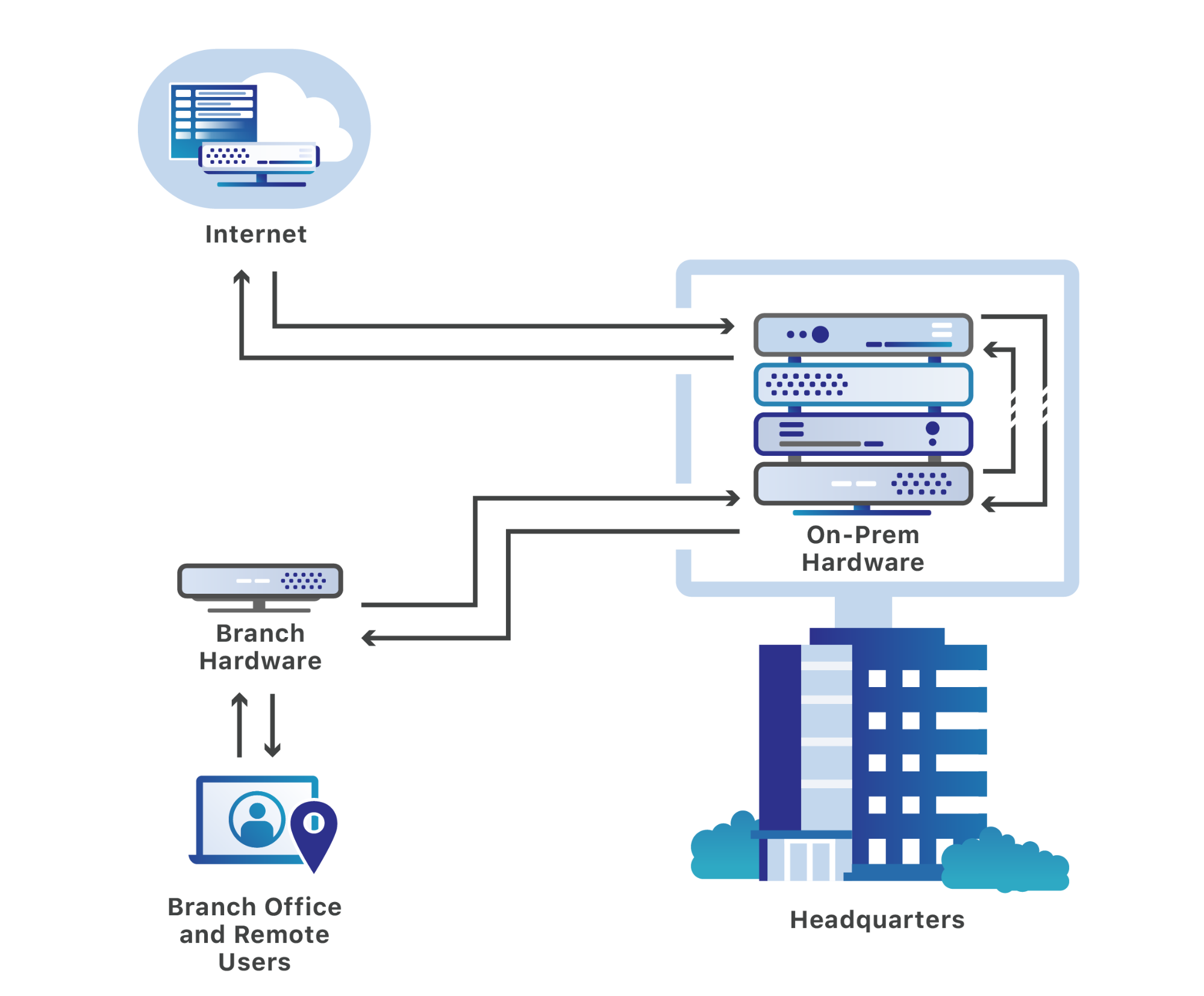

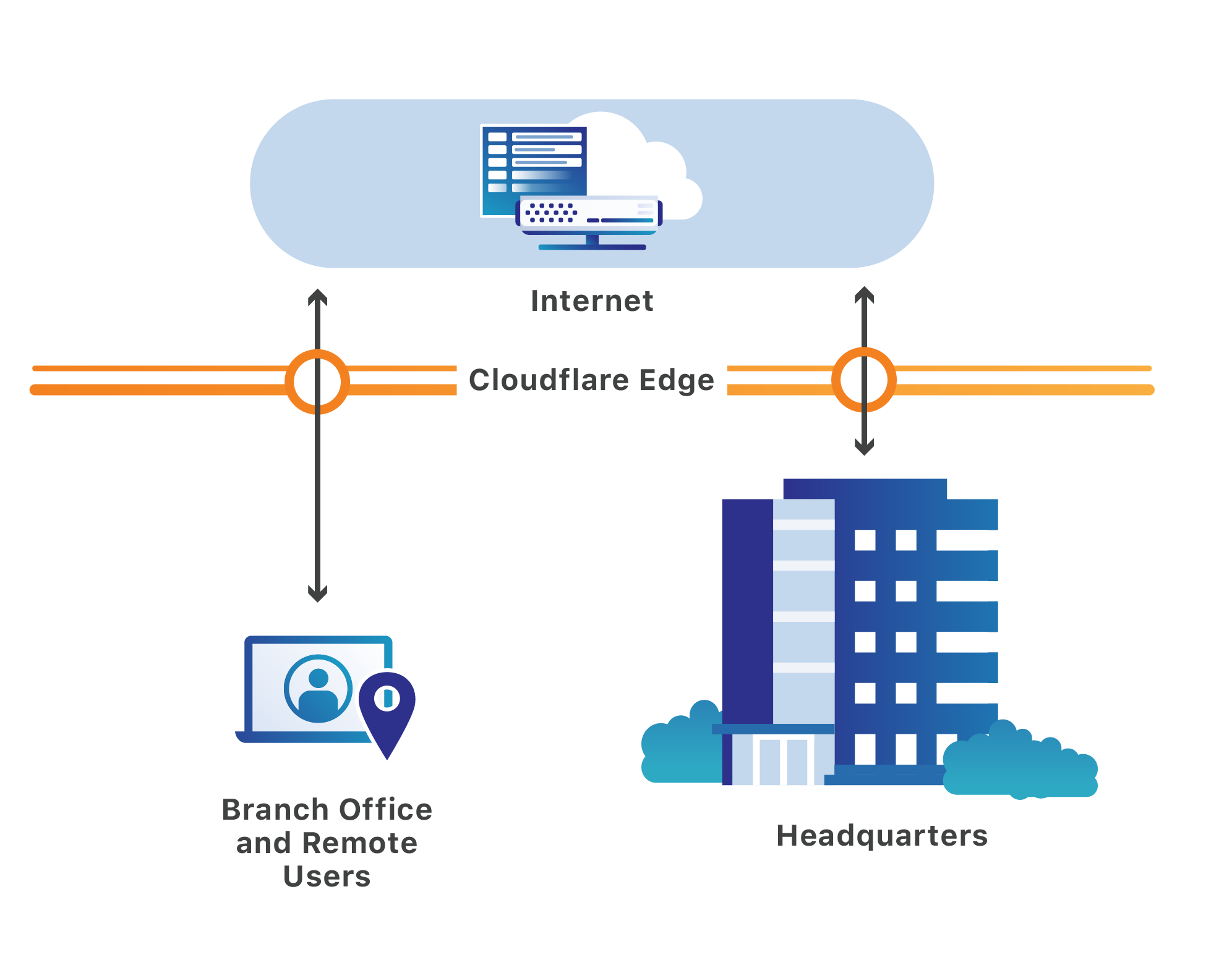

まず、この手のカテゴリフィルタリングはいわゆるSaaS型と言われるサービスでも、クライアントソフトのインストールやプロキシサーバーで購読したリストを管理するなど、社内の端末やサーバー、ネットワークへの負担が避けられません。その点、Cloudflareはインターネットの名前解決をするためにフォワードされたDNSをプロキシ化して処理するため、完全にワークロードを外出しできる上、ソフトウェア、インスタンスの管理コストが全くかかりません。

|

|

| 複数の拠点がある場合、共通ポリシーの適用にはMPLSなどで通信をDCなどにバックホールさせることが必要でした。 | Cloudflare Gatewayが使用するのはユーザーの近いところにあるCloudflareのエッジで、ISPに関係なく共通したポリシーを適用できます。 |

また、Cloudflare独自の特性と技術でブラウジングのセキュリティを新たな次元で実現します。

- DNS、CDNの大手であることから、新たな脅威へ対応するインテリジェンスが豊富。

- カテゴリフィードは2時間ごとに更新される。

- URLを精査し、トラフィックがLANやデバイスに到達する前にパケットインスペクションが可能。

- ゼロデイ攻撃対応のためのブラウザ分離技術が備わっている。

- ユーザーのブラウザセッションはCloudflareエッジで駆動し、ベクターコマンドでローカルブラウザでレンダリングされる。

- セッション終了時にGateway上でインスタンスが破壊されるため、デバイスのパフォーマンスを損わずにアンチマルウェアが実装できる。

現在ベータ運用中ですが正式リリースされました、お問い合わせいただければ導入をご案内できます。